Cada proyecto web se enfrenta tarde o temprano a la misma decisión: ¿guardo el estado de autenticación en el cliente (cookies con datos o tokens) o en el servidor (sesiones con un ID opaco)? La respuesta afecta a seguridad, rendimiento, escalabilidad, experiencia de usuario y a cómo depuras incidencias en producción.

Este artículo explica, con enfoque de programación y arquitectura, qué gana y qué pierde cada enfoque, cómo protegerlos frente a XSS/CSRF, qué hacer con JWT, y cómo integrarlo en frameworks populares (Express, Django, Rails, Spring, Laravel).

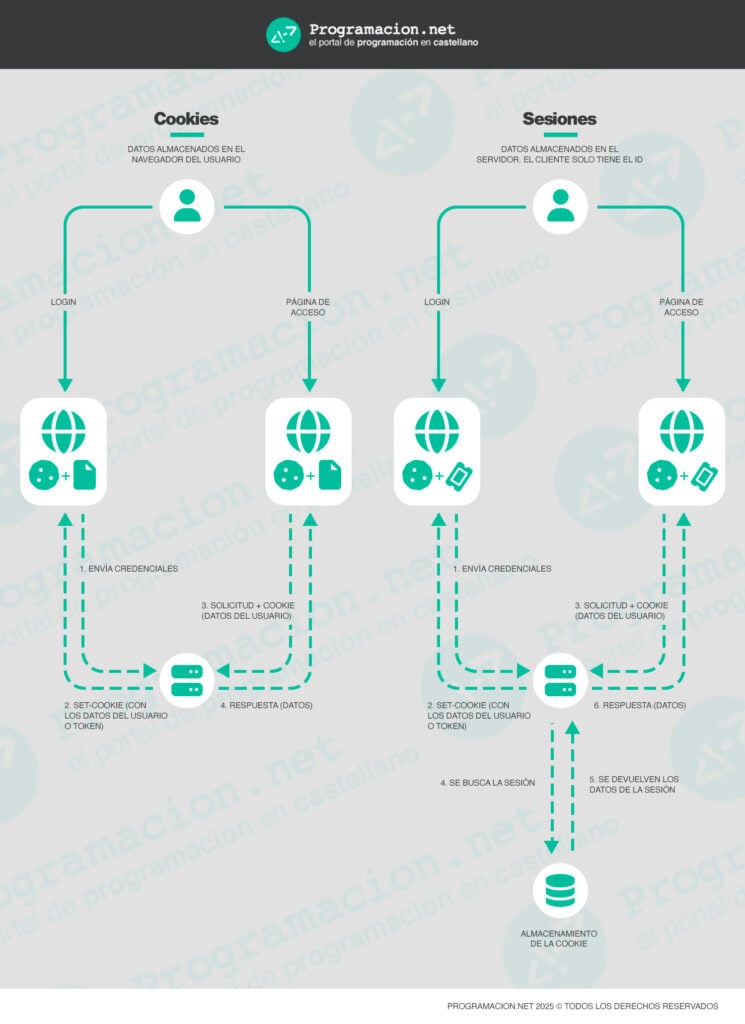

Qué almacena quién (y por qué te importa)

• Cookies (datos en el cliente)

El servidor envía Set-Cookie y el navegador reenvía la cookie en cada petición. La cookie puede contener datos (p. ej., preferencias) o un token firmado(típicamente un JWT) que representa el estado del usuario. El backend nonecesita memoria adicional: valida el token y continúa.

• Sesiones (datos en el servidor)

El backend crea una entrada en un session store (memoria, Redis, base de datos). El navegador solo guarda un identificador opaco (session id) en una cookie. En cada request, el servidor busca la sesión y recupera el estado.

Consecuencia directa: cookies con datos ⇒ stateless (ideal para edge/serverless); sesiones ⇒ stateful (necesitas un store compartido para escalar).

Ventajas, riesgos y costes

Cookies con datos o tokens (p. ej., JWT)

Pros

• Sin estado en servidor: fácil de replicar y de servir en el edge.

• Validación local del token (firma): baja latencia.

Contras

• Superficie de ataque en el cliente: si el JS puede leer el token (no HttpOnly), XSS lo roba.

• Revocación difícil con JWT puro: si el usuario cierra sesión o se compromete el token, hay que rotar claves o mantener listas de revocación/blacklists.

• Tamaño del token (claims) = más bytes en cada request.

Cuándo encaja

APIs/microservicios stateless, distribución CDN/edge, autenticación B2C a gran escala con refresco a corto plazo y mecanismos de revocación bien diseñados.

Sesiones (ID opaco + store)

Pros

• Datos sensibles nunca salen del backend.

• Revocación inmediata: borras o expiras la clave en el store y listo.

• Permite rotar el session id tras login/escalado de privilegios (mitiga fijación de sesión).

Contras

• Requiere store compartido (p. ej., Redis con TTL) para balanceo/HA.

• Overhead de búsqueda por request (mínimo con Redis in-memory).

Cuándo encaja

Aplicaciones web clásicas con panel, roles y políticas de cumplimiento (PII/GDPR); intranets; B2B; back-offices.

Seguridad: checklist práctico

Siempre en el cookie del navegador

Set-Cookie: sid=...; Path=/; HttpOnly; Secure; SameSite=Lax; Max-Age=1800

• HttpOnly: el JS no puede leerlo (mitiga XSS de robo de cookie).

• Secure: solo por HTTPS.

• SameSite=Lax/Strict: frena CSRF (evita envío desde orígenes externos).

• Domain/Path mínimos; sin __Host- si no controlas bien subdominios.

Contra XSS

• CSP (Content-Security-Policy) sin unsafe-inline, nonce/hash.

• Escapar/validar todo input; plantillas seguras.

Contra CSRF

• SameSite adecuado y/o token de sincronización (form hidden + cabecera personalizada) para operaciones state-changing.

Rotación de credenciales

• Rotar el identificador (o token) tras login, password reset y cambios de rol.

• Establecer expiración corta y refresh controlado (para JWT).

Revocación

• JWT: usar lista de revocación (Redis) o short-lived + refresh tokens con rotation detection (si un refresh aparece reusado ⇒ invalidar cadena).

• Sesiones: DELETE/EXPIRE en el store; efecto inmediato.

Patrón A: sesión en servidor con Redis (Express)

import express from 'express'

import session from 'express-session'

import RedisStore from 'connect-redis'

import { createClient } from 'redis'

const app = express()

const redis = createClient({ url: process.env.REDIS_URL })

await redis.connect()

app.use(session({

store: new RedisStore({ client: redis }),

secret: process.env.SESSION_SECRET,

name: 'sid',

resave: false,

saveUninitialized: false,

rolling: true, // refresca expiración en actividad

cookie: {

httpOnly: true,

secure: true, // true en HTTPS

sameSite: 'lax',

maxAge: 30 * 60 * 1000

}

}))

app.post('/login', async (req, res) => {

// ... validar credenciales

req.session.regenerate(err => { // rotar id (mitiga fijación)

if (err) return res.sendStatus(500)

req.session.userId = user.id

res.sendStatus(204)

})

})

app.post('/logout', (req, res) => {

req.session.destroy(() => res.clearCookie('sid').sendStatus(204))

})Claves: regenerate() tras login, rolling para renovar TTL, Redis con maxmemory-policy y réplicas para HA.

Patrón B: JWT en cookie HttpOnly (API stateless)

Login

// emitir JWT corto + refresh opaco

const access = sign({ sub: user.id, scope }, ACCESS_SECRET, { expiresIn: '10m' })

const refresh = crypto.randomUUID()

await redis.set(`refresh:${refresh}`, user.id, { EX: 60*60*24*7 }) // 7 días

res.setHeader('Set-Cookie', [

cookie('access', access, { httpOnly: true, secure: true, sameSite: 'Lax', path: '/' }),

cookie('refresh', refresh,{ httpOnly: true, secure: true, sameSite: 'Strict', path: '/auth' }),

])

res.sendStatus(204)Protección de rutas

const token = req.cookies.access

try {

req.user = verify(token, ACCESS_SECRET) // validación local (sin store)

return next()

} catch {

return res.sendStatus(401)

}Refresh con rotación

const r = req.cookies.refresh

const uid = await redis.getDel(`refresh:${r}`) // úsalo una sola vez (rotation)

if (!uid) return res.sendStatus(401)

// emitir nuevos tokens y guardar refresh nuevo en RedisLogout

Basta con borrar los cookies y no emitir nuevos tokens de refresh (los existentes caducan o quedan invalidados si usas rotación).

Rendimiento y escalabilidad

| Característica | Cookies (JWT) | Sesiones (ID + store) |

| Estado servidor | No | Sí (store) |

| Latencia | Muy baja (validación local) | Baja (Redis in-mem) |

| Revocación inmediata | Difícil sin store | Sencilla |

| Tamaño por request | Depende del JWT | Mínimo (ID) |

| Edge/CDN | Excelente | Necesita sticky o store global |

Regla pragmática

• Si necesitas edge rendering, multi-region serverless y burst masivo: JWT + expiración corta + refresh con rotación.

• Si tu app es web tradicional con políticas estrictas y control fino de sesión: ID opaco + Redis.

Errores comunes (y su arreglo)

1. Guardar tokens en localStorage

→ Usa cookies HttpOnly; localStorage es accesible al JS (XSS = adiós sesión).

2. No rotar el identificador tras login

→ session.regenerate() / re-emitir token; evita fijación.

3. SameSite=None sin Secure

→ Rechazado por navegadores modernos; siempre Secure en producción.

4. JWT eternos

→ exp corto (5–15 min) + refresh token rotatorio + lista de revocación.

5. No versionar el esquema de claims

→ Añade ver y maneja compatibilidad en validación.

6. Store de sesiones sin TTL ni limpieza

→ Define TTL y políticas de expiración; monitoriza cardinalidad/latencias.

Integración por framework

• Django: sesiones server-side por defecto (base de datos, caché, o redis con django-redis); CSRF_COOKIE_HTTPONLY=True, SESSION_COOKIE_SECURE=True, CSRF_TRUSTED_ORIGINS configurado.

• Rails: session_store :cache_store o :redis_store; protect_from_forgery+ SameSite.

• Spring: spring-session con Redis; para JWT, filtros OncePerRequestFilter y AuthenticationProvider.

• Laravel: SESSION_DRIVER=redis; o Sanctum/Passport para tokens.

• Next.js/Nuxt: preferible cookies HttpOnly + middleware; evitar guardar tokens en el cliente.

Decisión rápida (árbol mental)

1. ¿Necesitas stateless y edge?

→ JWT en cookie HttpOnly + expiración corta + refresh/rotación + revocación.

2. ¿Necesitas revocación inmediata, auditoría y menor superficie en cliente?

→ Sesión server-side (ID opaco + Redis) + rotación de id.

3. ¿Solo preferencias no sensibles (tema, idioma)?

→ Cookies de clave/valor específicas (sin datos privados).

4. Cumplimiento estricto (GDPR/PII)

→ Minimiza datos en el cliente; sesiones y cifrado en reposo del store.

Snippets de referencia

Cookie seguro con ID opaco

Set-Cookie: sid=3f5f2a...; Path=/; HttpOnly; Secure; SameSite=Lax; Max-Age=1800Token CSRF de sincronización (form)

<input type="hidden" name="csrf" value="{{csrfToken}}">

// servidor

assert(req.body.csrf === req.session.csrf)CSP mínima sensata

Content-Security-Policy: default-src 'self'; script-src 'self' 'nonce-{{n}}'; object-src 'none'; base-uri 'self'Conclusión

No hay bala de plata: cookies con JWT brillan en arquitecturas sin estado y despliegues globales; sesiones en servidor siguen siendo la opción más simple y robusta para la mayoría de apps web con login tradicional. Sea cual sea tu elección, la calidad está en los detalles: HttpOnly, Secure, SameSite, rotación, expiración corta, revocación y un modelo de amenazas claro.

Preguntas frecuentes (FAQ)

¿Es seguro usar JWT en cookies?

Sí, si las marcas HttpOnly + Secure + SameSite, pones expiración corta, rotas y controlas el refresh con revocación. Evita localStorage para tokens de sesión.

¿Puedo mezclar sesiones y JWT?

Sí. Patrón común: sesión server-side para el panel web y JWT stateless para APIs/apps móviles. Alinea expiraciones y políticas de revocación.

¿Cómo cierro sesión “al instante” con JWT?

Mantén refresh tokens en Redis (u otro store) y rotación por uso. Al cerrar sesión, invalida el refresh (bloqueo) y haz expirar el access token en minutos.

¿SameSite=Lax es suficiente contra CSRF?

Para la mayoría de formularios sí, pero en operaciones críticas usa token CSRFadicional o SameSite=Strict si la UX lo permite.